産業用制御システム(ICS)のサイバーセキュリティとは?その現状と急務となる課題

目次を閉じる

- 産業用制御システム(ICS)とは

- 監視制御システム(SCADA)

- 分散制御システム(DCS)

- プログラマブルロジックコントローラー(PLC)

- ネットワーク化の進むICS

- インダストリー4.0とは

- IoTとビッグデータ

- 各国で頻発するICSへのサイバー攻撃

- ドイツ製鉄所溶鉱炉破壊

- ウクライナの発電所攻撃

- ICSのセキュリティ現状

- ICSのインシデント要因

- ICSのぜい弱性

- 日本国内ICSの安全性

- ICSをサイバー攻撃から保護するには

- サイバーセキュリティの意識向上

- 外部の知見を得る

- 社内外で高度な保護手段を検討・対策

- ネットワークのセグメンテーションと隔離

- ICSのサイバーセキュリティには早めの対策を

- BOXILとは

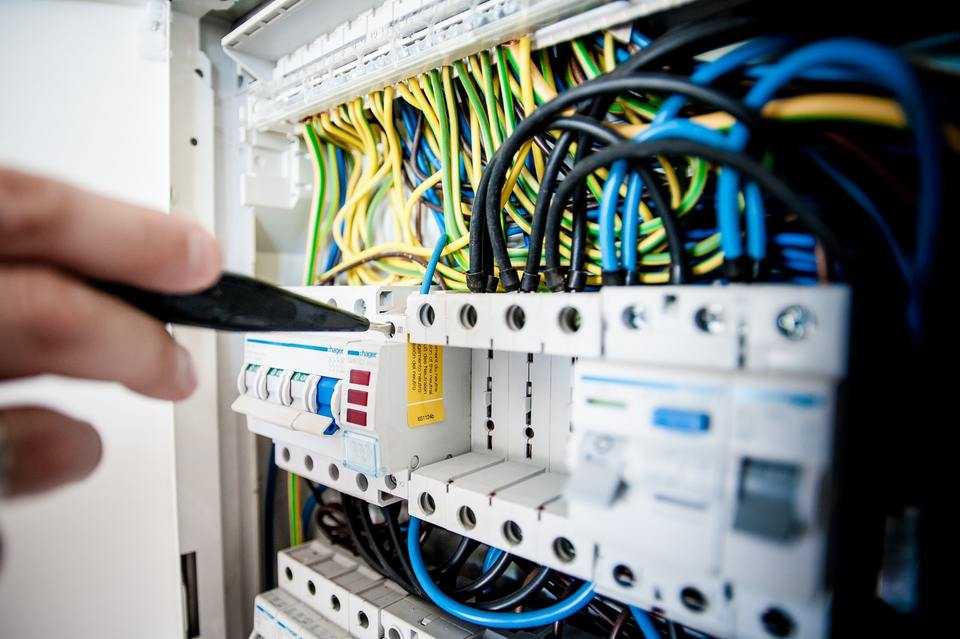

産業用制御システム(ICS)とは

石油、ガス、水道、電気・送電網、製造、スマートビルやスマートシティといったものは、私たちの生活に欠かせない重要なインフラです。

こうしたインフラは常に安定した供給が求められるため、それを実現するべく設備を管理・制御するためのIT技術やシステムを産業用制御システム(ICS)と呼びます。

ICSにはさまざまなIT技術が活用されていますが、これは一般的な企業の情報処理システムとは全く異なり、物理的なプロセスの管理を目的としていることから「サイバーフィジカルシステム」と呼ばれることもあります。

また、継続した稼働が必須であるICSは、その性格から10年以上前のマシンが現役であることも珍しくなく、システムを交換するよりも停止期間に生じる損害のほうが重視されるという側面もあります。

このように、特殊なシステムの総称であるICSには、監視制御システム(SCADA)、分散制御システム(DCS)、プログラマブルロジックコントローラー(PLC)などが含まれます。

監視制御システム(SCADA)

Supervisory Control And Data Acquisitionの略称であるSCADA(監視制御システム)は、その名のとおりコンピューターによるシステム監視とプロセス制御を行うシステムです。

製造などの工業プロセス、水処理や上下水道、送電網などの重要インフラ、大規模施設の空調やエネルギー消費などを監視して制御しています。

一般的には、分散処理されているシステム全体を統合して管理・制御するものと考えてよいでしょう。

分散制御システム(DCS)

Distributed Control Systemの略称であるDCS(分散制御システム)は、SCADAのように集中的な管理を行うのではなく、各システムが個別に監視・制御を行いながら、ネットワークを通じて相互に監視し合う仕組みとなっています。

SCADAと同様、工業プロセスや重要インフラに使用されることが多く、DCS同士で監視し合うだけでなく、最終的にSCADAに接続される場合もあります。

プログラマブルロジックコントローラー(PLC)

Programmable Logic Controllerの略称であるPLCは、産業の現場で繰り返し行われるシーケンス制御専用のマイクロコンピューターです。

継続して安定的な供給が求められる重要インフラでは、システムに反復的な動作が求められるため、その動作を監視・制御する役割を担っています。

ネットワーク化の進むICS

従来のICSでは、IT技術が活用されていながらもインターネットに接続されることはほとんどなく、システムの中でのネットワーク構築によって管理、制御、監視を行っていました。

しかし、インフラの供給を効率化するために最新の機器が導入されるにつれ、インターネットは無視できない存在となっています。

その例としてインダストリー4.0および、IoTとビッグデータの存在を挙げられるでしょう。

インダストリー4.0とは

インダストリー4.0(Industry 4.0)とは、2011年にドイツが国家的な取り組みを表明したプロジェクトであり、製造工程にデジタル技術を取り入れることによって、第4次産業革命を起こそうとするものです。

製造/販売/流通などに係るシステムをネットワークで結び、それぞれの状況をお互いが判断することで最適な製造プロセスを導きだします。

最終的にはサイバー空間と現実世界の融合を目指しているとされています。

たとえば、自動車製造工場で部品の在庫が少なくなった場合、それをコンピューターが自動的に検知し、部品工場に不足している部品の製造を指示する、といった事例が挙げられます。

IoTとビッグデータ

インダストリー4.0とは別に、モノのインターネットといわれるIoTが、あらゆる場面で進展しています。

近年IoTにより、膨大な情報が簡単に収集できるようになりました。

インダストリー4.0もIoTも、ビッグデータをいかに活用して効率を高めていくかという部分に焦点が当てられています。

ICSもIT機器である以上、こうした状況を無視できず、インターネットを通じた管理や制御、監視が行われるようになってきました。

次の記事ではビッグデータの活用法について詳しく解説しています。

各国で頻発するICSへのサイバー攻撃

インターネットに接続されるということは、サイバー攻撃を含めた悪意ある第三者からの攻撃リスクにさらされる可能性があるということです。

インターネットに接続されたICSも例外ではなく、ヨーロッパを中心にサイバー攻撃による深刻な被害が報告されています。

次の記事では、近年増加中のサイバー攻撃について詳しく解説しています。

ドイツ製鉄所溶鉱炉破壊

ドイツの情報セキュリティ庁(BSI)によると、2014年にドイツの製鉄所で起こった事故は、サイバー攻撃によるものだと断定されました。

具体的にはスピア型攻撃と呼ばれる、特定のターゲットを狙ったフィッシング手法が使われ、攻撃者により工場内オフィスのネットワークアクセス権が奪われてしまいました。

さらにそれを足がかりとして設備のアクセス権も奪われてしまい、システム全体に不具合が発生し、最終的には溶鉱炉にも深刻な損傷が生じてしまいました。

ウクライナの発電所攻撃

2016年12月にウクライナのキエフ郊外にある、変電所のブレーカーを制御する遠隔端末装置が突然停止、市内の1/5にあたる電力が1時間にわたって供給停止になるという事故が起きました。

これの1年前、同様の大規模停電が発生していたことから調査が開始された結果、BlackEnegy3というマルウェアの痕跡が発見され、どちらもサイバー攻撃による停電であったことが確認されました。

次の記事では、マルウェアについて詳しく解説しています。

ICSのセキュリティ現状

ウクライナの例では、攻撃者が自身の能力を試すための「デモンストレーション」を行ったと見られており、もっと深刻な事態が起こっていた可能性が指摘されています。

こうしたICSへのサイバー攻撃による被害が顕在化する中、各国のICSセキュリティの現状はどのようになっているのでしょうか。

ICSのインシデント要因

もちろん、ICSで発生するインシデントのすべてがサイバー攻撃によるものとは限りませんが、それを含めたインシデント要因としては、次の4点が考えられます。

- 一般的なマルウェア

- 標的型攻撃、ICS特化型のキルチューン

- 内部の不正行為、またはメンテナンス業者のPCから感染

- ICSシステムのエラー

ICSのぜい弱性

- インターネットからアクセス可能なICSホストは、170か国/188,019か所

- このうちの92%(172,982か所)に、なんらかのぜい弱性あり

- さらにその87%で中程度のぜい弱性が、7%には重大なぜい弱性が残されている

- ぜい弱性を抱えるICSホストは、5年間で10倍に増加

サイバー攻撃に対するぜい弱性が認められた上記ICSホストのうち、多くはアメリカ(30.5%)ドイツ(13.9%)スペイン(5.9%)フランス(5.6%)に存在しています。

また、そのうちの91.6%にあたる172,338か所では、インターネット接続プロトコル自体がぜい弱性を持っているため、中間者攻撃も可能だとされています。

参考:Kaspersky Lab 産業用システムを取り巻く脅威に関するレポート

日本国内ICSの安全性

サイバー攻撃の報告がほとんどされていない、日本国内のICSは安全といえるのでしょうか。

JPCERT / CCの実態調査※によると、35.8%の専用線を筆頭に、比較的セキュリテイ面がしっかりしている回線が使用されているほか、ICSホストの遠隔操作/監視も78.6%で物理的にできないようにされており、日本が安全だとされている根拠になっているようです。

※出典:JPCERT / CC「2015年度 制御システムセキュリティに関するアセットオーナ実態調査」(2025年9月2日閲覧)

しかし、マルウェア被害例がほとんどなく、セキュリテイ面で強固なネットワークを利用しているが故に、安心が慢心につながってしまう危険性が指摘されています。

また、同調査ではICSホストが今後セキュリティインシデントに遭遇するのか、その可能性をどのように認識しているかの調査結果※をグラフ化しています。

※出典:JPCERT / CC「2015年度 制御システムセキュリティに関するアセットオーナ実態調査」(2025年9月2日閲覧)

これによれば、実に4分の3もの組織が「セキュリティインシデントの可能性は低い」と回答し、さらに38%の組織が「セキュリティ対策に取り組む必要はない」と考えていることがわかります。

ICSをサイバー攻撃から保護するには

欧米の例を見ても、ICSがサイバー攻撃される可能性は充分に考えられます。

ICSのインシデント要因でも触れたように、メンテナンス業者のPCからマルウェア感染、内部不正、そしてICS組織のオフィスネットワークを介しての感染リスクも排除できません。

こうした状況からICSを保護するには、どのような対策が必要なのでしょうか。

サイバーセキュリティの意識向上

ICSを運用する企業/組織全体で、サーバーセキュリティの意識向上をはかっていく必要があります。

上述のJPCERT / CCによる調査でも、ICS導入時にセキュリティ対策を施したものの、その後は放置しているという組織が多く、特に日本国内においての意識が低くなっているといわざるを得ません。

組織全体で常にセキュリティに関する意識を持つことにより、わずかなリスク要因にも「気が付く」ことができるようになるかもしれません。

外部の知見を得る

インターネットを介したサイバー攻撃は膨大な数におよんでおり、それぞれの攻撃に有効な個別対策が必要なほか、IoTの進展によってその仕組みは複雑化する一方です。

こうした状況に組織内のIT部門だけで対応するのは、不可能ではないにせよ、非常に難しいと言えるでしょう。

有効な知見を持つ外部組織から助言を得ることも重要です。

社内外で高度な保護手段を検討・対策

インシデント発生時に備え、適切な戦略に基づき、被害を最小限に抑えるための対策を社内外で検討しておく必要があります。

ネットワークのセグメンテーションと隔離

世界的な調査会社Gartnerによると、セキュリティに関する企業支出の1/3が、ネットワークのセグメンテーションと隔離に費やされる可能性が高いとされています。

これはICSに限らず、インターネットを利用する機器すべてに当てはまる有効な対策ですが、将来的にはクラウドを活用したICSソリューションの登場も予測されています。

ICSのサイバーセキュリティには早めの対策を

ICSのネットワーク化が進展したのは近年になってからであり、サイバー攻撃による実害が表面化してきたのもここ数年のことになります。

このため、サイバー攻撃からの保護でも解説したとおり、さまざまなセキュリティソリューションが提案されつつも、具体的なツールを挙げられない、有効性が実証されていない段階だともいえます。

特殊なICSであるだけに、セキュリティ対策にはさまざまな課題があるのは事実ですが、一刻も早く具体的な対応策が求められます。

BOXILとは

BOXIL(ボクシル)は企業のDXを支援する法人向けプラットフォームです。SaaS比較サイト「BOXIL SaaS」、ビジネスメディア「BOXIL Magazine」、YouTubeチャンネル「BOXIL CHANNEL」を通じて、ビジネスに役立つ情報を発信しています。

BOXIL会員(無料)になると次の特典が受け取れます。

- BOXIL Magazineの会員限定記事が読み放題!

- 「SaaS業界レポート」や「選び方ガイド」がダウンロードできる!

- 約800種類のビジネステンプレートが自由に使える!

BOXIL SaaSでは、SaaSやクラウドサービスの口コミを募集しています。あなたの体験が、サービス品質向上や、これから導入検討する企業の参考情報として役立ちます。

BOXIL SaaSへ掲載しませんか?

- リード獲得に強い法人向けSaaS比較・検索サイトNo.1※

- リードの従量課金で、安定的に新規顧客との接点を提供

- 累計1,200社以上の掲載実績があり、初めての比較サイト掲載でも安心

※ 日本マーケティングリサーチ機構調べ、調査概要:2021年5月期 ブランドのWEB比較印象調査