ウイルス対策・不正アクセス対策には多くの種類があり「どれを選べばいいか」迷いますよね。後から知ったサービスの方が適していることもよくあります。導入の失敗を避けるためにも、まずは各サービスの資料をBOXILでまとめて用意しましょう。

⇒

ウイルス対策・不正アクセス対策の資料をダウンロードする(無料)

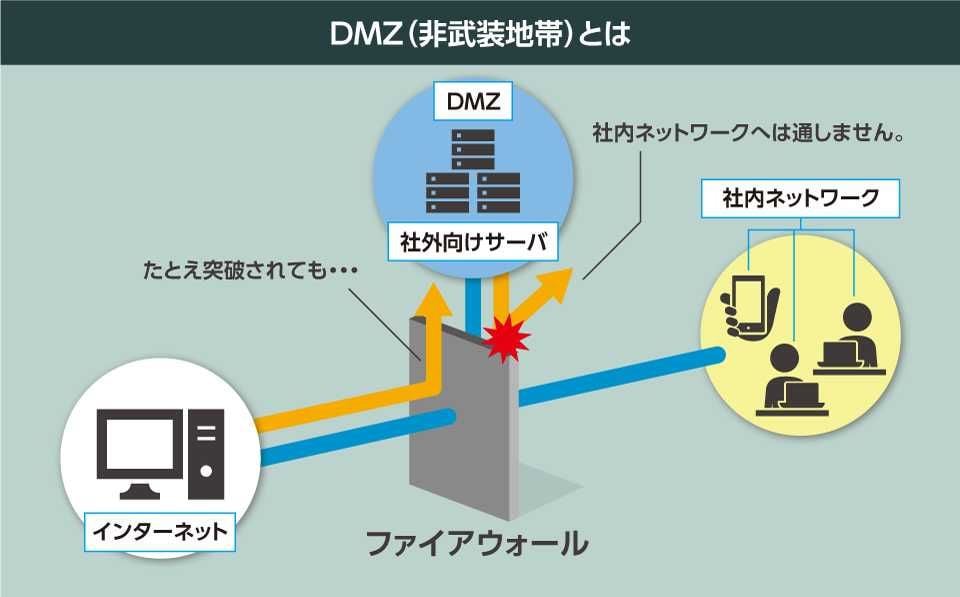

DMZとは

DMZとは「DeMilitarized Zone」を略したものであり、非武装地帯を意味します。企業・組織が内部ネットワークに存在する機密情報を守りつつ、インターネットの外部ネットワークへアクセスを行う際、使用される緩衝地帯のことです。

DMZを設ける意味

インターネットに公開するサーバーは外部からのアクセスが可能なため、不正アクセスされる危険があります。

インターネットを通じたハッキングや悪意に満ちた攻撃から内部ネットワークの機密情報を守るため、企業はファイアウォールを設定しています。ファイアウォールの設定によって、信頼できない外部ネットワークからのアクセスを遮断できます。

しかし、この状態では内部ネットワークからインターネットへのアクセスができず、Webサイトの外部公開やメール管理もできません。

そこで、 ファイアウォール と外部ネットワーク間に、DMZセグメントと呼ばれる緩衝地帯を設置する。このDMZは、ファイアウォールという城壁に守られつつも、内部ネットワークの外側に位置する非武装地帯とされています。

ファイアウォールについては次の記事で詳しく解説しているので、ぜひご覧ください。

DMZの仕組み

DMZの仕組みは、簡単にいうと、外部ネットワークのアクセスを可能にしつつ、内部ネットワークへの被害をおさえる仕組みです。

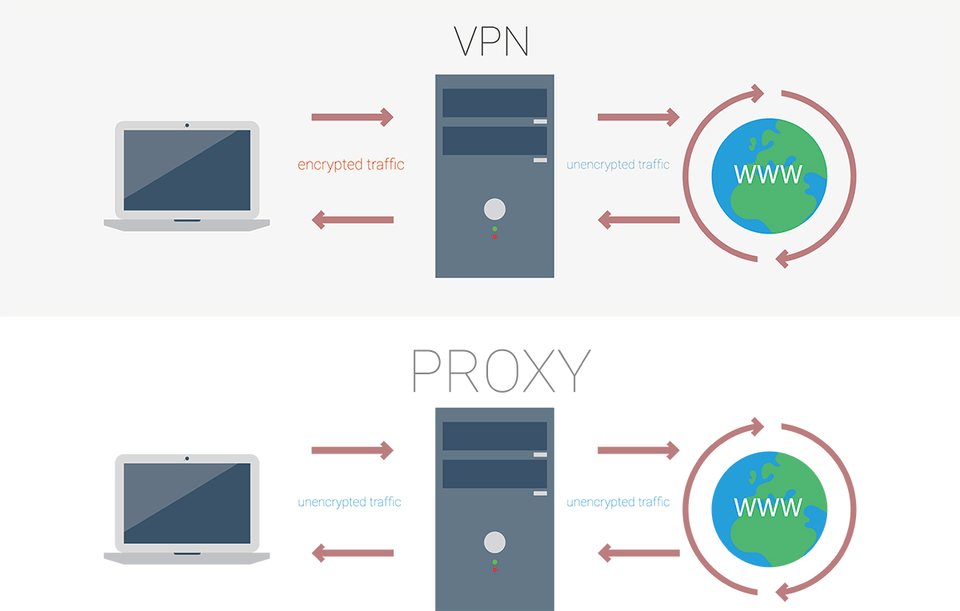

外部とのアクセスを必要とする「Webサーバー」、「メールサーバー」、「DNSサーバー」などの公開サーバー、プロキシサーバーがDMZセグメントに置かれます。これにより、外部ネットワークとアクセスを行っています。

一方で、内部ネットワークへの接続はセキュリティ対策を施したうえで行われており、外部攻撃による被害拡散を防いでいます。

従来では、内部ネットワークと外部ネットワークの間にあるファイアウォールから、ネットワークセグメントを分岐させてDMZを設ける方法が一般的でした。

しかし最近では、「内部ネットワーク > ファイアウォール > DMZ > ファイアウォール > 外部ネットワーク」といった手法が増えています。内部・外部ネットワーク間に2つのファイアウォールを設けてDMZセグメントを挟み込むことで、より強固なセキュリティを確保できます。

DNSサーバーやプロキシサーバーについては次の記事で解説しているので、ぜひご覧ください。

DMZと静的IPマスカレード/NAPTの違いとは?

近年ではWebサーバーの設置やPS4、任天堂Switchなどのオンラインゲームでインターネットに接続する際に「DMZ」や「静的IPマスカレード/NAPT」の利用が一般的になっています。

DMZと静的IPマスカレード/NAPTは、どちらも「サーバーをインターネットに公開する」意味では同じです。しかし、設定方法やセキュリティに大きな差異があります。

| DMZ | 静的IPマスカレード/NAPT | |

|---|---|---|

| 概要 | 外部ネットワークと内部ネットワークの「中間」に位置するネットワーク | 1つのグローバルIPアドレスを複数台のパソコンでインターネット接続する仕組み |

| 公開ポート | IPアドレス単位で転送。公開ポートが設定不要 | IPアドレスとポート番号で転送。事前に公開ポートを指定する必要がある |

| セキュリティ | 全通信がサーバーに辿り着けるものの内部ネットワークに強い | 公開ポートだけをルーターを通るためセキュリティは高い |

| ルーターの設定 | 簡単 | 難しい |

「DMZ」や「静的IPマスカレード」はルーターやファイアウォール専用機で設定可能です。

DMZのメリット

DMZを設けることによって、内部・外部ネットワークおよびDMZセグメントは、それぞれが隔離されたネットワークになります。これによって得られるメリットは次のとおりです。

- 標的型攻撃に強い

- 情報漏えいを防げる

それぞれのメリットについて詳しく説明していきます。

標的型攻撃に強い

広く外部公開を行う必要のある公開Webサーバーは、常に外部からの攻撃にさらされています。これが社内ネットワークと接続されていると、被害がほかのサーバーやPCを含む、広範囲におよぶ可能性が大きくなります。

それらを防ぐために、WebサーバーをDMZセグメントに置き、外部ネットワークからのアクセスを許可します。さらに、内部ネットワークへのアクセスを遮断することで、リモートハッキングなどの攻撃被害を最小限にし、耐性を強化できます。

標的型攻撃 についてはこちらから。

情報漏えいを防げる

同様に、機密情報を扱うシステムなどをDMZセグメントに設置し、外部からも内部からもアクセスを遮断することも可能です。より強固に隔離・分離されたDMZネットワークセグメントが構成され、情報漏えいを防げます。

この手法は、外部からの攻撃に有効なだけでなく、マルウェアなどに感染したPCが内部ネットワークに接続された場合、悪意ある内部者が存在する場合にも効果があります。

情報漏えい対策については、以上の記事でも解説しているので参考にしてみてください。

DMZのデメリット

DMZはファイアウォールと組み合わせて構築することが基本となり、DMZセグメントを設けること自体にデメリットが存在するわけではありません。

しかし、内部からも外部からもファイアウォールで隔離されている、DMZの存在に起因するデメリットは存在します。

- 設定が煩雑になりやすい

- 公開サーバーへの攻撃は防げない

上記の内容について詳しく説明します。

設定が煩雑になりやすい

ファイアウォールとDMZを組み合わせたネットワーク構成では、内部ネットワーク、外部ネットワーク、DMZという3つの隔離されたセグメントが存在する。

この場合、DMZセグメントに置かれたWebサーバーは、外部ネットワークと接続するポートを開ける一方、内部へのポートは遮断し、プロキシサーバーは両方のポートを開けておく必要があります。

このように、DMZセグメント内に存在するサーバーは、それぞれの用途によって設定を変更する必要があり、煩雑さが思わぬ人為的ミスを招く可能性は否定できません。

公開サーバーへの攻撃は防げない

信頼のできない外部ネットワークであるインターネットは、セキュリティ面では危険な領域ですが、DMZネットワークセグメントも安全とはいえません。

公開サーバー用にDMZセグメントを設ければ、ハッキングなどの攻撃から内部ネットワークへの被害を防げますが、公開サーバー自体は攻撃を完全に防ぐ術はなく、隣接する内部ネットワークが影響を受ける可能性もあります。

DMZの設定方法・構築するポイント

ファイアウォールとDMZを組み合わせることで、内部ネットワークを標的型攻撃から守り、情報漏えいを防ぐ効果が期待できるものの、あらゆる攻撃に対応できるシステムとは限りません。

より強固な保護システムとして機能させるには、いくつかのポイントを考慮したうえでシステム構築、設定を行う必要があります。

公開サーバーを攻撃から守るための対策を多重化する

Webサーバーを狙ったハッキングでは、Webアプリケーションやミドルウェアのぜい弱性を悪用し、不正プログラムを大量に送り込む「バッファ・オーバーフロー攻撃」が増加しています。

こういった攻撃を阻止するため、既知の攻撃パターンを登録して対比することで、不正アクセスを検出するIDS(侵入検知システム)や、Webシステムの保護に特化したWAF(Webアプリケーション・ファイアウォール)を、DMZと併用して適用するなど、多重化した対策を行う必要があります。

重要情報は公開サーバーと同じセグメントに置かない

公開サーバーがバッファ・オーバーフロー攻撃された場合、ファイアウォールではこれを防ぎきれないため、隣接する内部ネットワークにまで影響が及ぶ可能性があります。

上述したIDSを施すことによって、この影響を最小限にすることは可能ですが、隔離されたネットワークセグメントであるDMZ内のサーバーは大きな被害を受ける可能性が大きいといえるでしょう。

これを事前に防止するためには、外部ネットワークとアクセスを行う公開サーバーと同じセグメントに、重要情報のあるデータサーバーを置かないことが重要です。

DMZは必須の対策だが過信は禁物

DMZについて解説してきました。内容をまとめると次のようになります。

- DMZ は公開したい社内サーバーのセキュリティ向上が見込めるが万能ではない

- 社内にある非公開サーバーのセキュリティも高める

- 影響を受けにくいような NW 構成にすることが大事

内部/外部ネットワークを隔離したうえで、外部とのアクセスを可能にするDMZは、ネットワーク構築の際に必須のものといえます。情報のデジタル化が進み、それをいかに活用していくかが問われる現代のビジネスにおいても重要な役割を担っています。

しかし、日々進化する攻撃パターンを前にして、対策を施しているから大丈夫、と過信するのは危険です。

情報を保護し、リスクを最小限にするため、DMZを含むあらゆる対策を施したうえで、情報収集を怠らない意識が必要だといえるでしょう。

BOXILとは

BOXIL(ボクシル)は企業のDXを支援する法人向けプラットフォームです。SaaS比較サイト「 BOXIL SaaS 」、ビジネスメディア「 BOXIL Magazine 」、YouTubeチャンネル「 BOXIL CHANNEL 」を通じて、ビジネスに役立つ情報を発信しています。

BOXIL会員(無料)になると次の特典が受け取れます。

- BOXIL Magazineの会員限定記事が読み放題!

- 「SaaS業界レポート」や「選び方ガイド」がダウンロードできる!

- 約800種類の ビジネステンプレート が自由に使える!

BOXIL SaaSでは、SaaSやクラウドサービスの口コミを募集しています。あなたの体験が、サービス品質向上や、これから導入検討する企業の参考情報として役立ちます。

BOXIL SaaSへ掲載しませんか?

- リード獲得に強い法人向けSaaS比較・検索サイトNo.1※

- リードの従量課金で、安定的に新規顧客との接点を提供

-

累計1,200社以上の掲載実績があり、初めての比較サイト掲載でも安心

※ 日本マーケティングリサーチ機構調べ、調査概要:2021年5月期 ブランドのWEB比較印象調査

-e1767842846727-300x152.jpeg)

-e1766729337446-300x158.png)