企業の 情報漏えい 事件や不正アクセスなどの被害が増える中で、セキュリティインシデントという言葉を耳にする機会が増えてきました。

セキュリティ部門に携わっている方にとっては、ごく一般的な言葉です。

そこで、企業の情報セキュリティを考える上で不可欠なセキュリティインシデントの基本や、適切な対応について、事例を交えて解説します。

セキュリティインシデントとは

セキュリティインシデントとは、主に企業のコンピュータにおける情報管理やシステム運用上で発生する、セキュリティ上の脅威となる出来事や事象のことを指します。

多くの場合、こうした「インシデント」は事業の健全な運営に悪影響を及ぼしたり、企業のネットワークセキュリティに甚大な被害をもたらす可能性が高いため、事前対策だけでなく、事後の対策もしっかりと講じておく必要があります。

セキュリティインシデントの例

セキュリティインシデントの具体例としては、次のようなケースが挙げられます。

ウィルス感染

企業内のコンピュータシステムにウイルスを送り込み、重要データを破壊したり、顧客情報を盗み取ったりするケースがあります。

たとえば、次に挙げる不正アクセスによってネットワーク内のコンピュータがウイルスに感染したり、場合によってはネットワークの内部からウイルスが直接仕込まれるケースも報告されています。

不正アクセス

サーバーやネットワークのぜい弱性を悪用した不正なアクセスを受けるケースもあります。某電機メーカーでは、これにより7,000万件以上の顧客情報が流出し、被害額が何兆円にも上ると報じられました。

情報漏えい

前述のウイルス感染や不正アクセス、またサイバー攻撃などにより、重要な顧客情報が流出したケースは数多くあります。さらに、内部犯行によって顧客のクレジットカード情報が流出し、悪用された事件も報告されています。

アカウントなりすまし

セキュリティ管理者やWeb管理者のアカウントになりすましてネットワークに侵入し、サイト情報を改ざんしたり、機密情報を盗み出したりするケースもあります。また、アカウントがそのまま攻撃者に乗っ取られ、外部にウイルスを拡散された事件も報告されています。

Webサイトの改ざん

これまで挙げた方法などによりネットワークに侵入され、自社サイトの情報を改ざんされるケースも増えています。多くの場合、単にサイトの情報が書き換えられるだけでなく、顧客情報を盗まれたり、他のネットワークを攻撃するための媒体とされたりすることもあります。

迷惑メール送信

スタッフが受け取った迷惑メール内のURLをクリックしてしまい、その結果、ネットワーク内のコンピュータが マルウェア に感染する可能性があります。

場合によっては、メールサーバー自体が乗っ取られ、大量の迷惑メールを勝手に送信された企業も報告されています。

また、自社スタッフが誤って別のアドレスに重要な情報を記載したメールを送信し、その結果、顧客情報が外部に流出してしまった事件もあります。

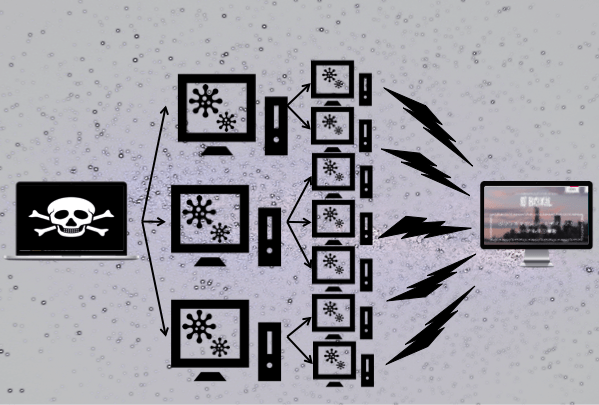

サイバー攻撃(Dos攻撃)

Dos攻撃によって一時的に大量のトラフィックが発生し、自社サイトが閲覧できなくなることもあります。また、 DDos攻撃 によってサーバーに過負荷がかかり、ネットワーク障害が発生したケースも世界中で報告されています。

セキュリティインシデント対策の必要性

このように、IT社会となっている現代では、さまざまなセキュリティインシデントが発生する可能性があります。

企業や組織にとって、いまやコンピュータを活用した情報システムやデジタルデータの運用は不可欠となっています。そのため、ネットワークセキュリティの安全性を高め、適切な情報管理体制を確立することが重要です。

たとえ現時点で万全だと考えられるセキュリティ体制を整えていたとしても、新たなネットワークのぜい弱性やセキュリティホールが発見されることがあります。

クラッカーなどの攻撃者の手法も日々進化しているため、常に強固なセキュリティ対策を講じておくことが不可欠です。また、実際に攻撃を受けた場合の対策についても、事前に備えておく必要があります。

セキュリティインシデントの事前対策

そういった観点からセキュリティインシデントを考えると、適切なセキュリティインシデント対策には、事前対策と事後対策(インシデントレスポンス)が必要であることがわかります。

つまり、セキュリティインシデントを未然に防ぐための対策と、万が一インシデントが発生した際に迅速に対応できるよう準備することです。

どれほど事前対策を徹底しても、完全に抜け穴を防げません。万が一想定外の事態が起きた場合でも、迅速かつ適切に対応できるための事後対策が不可欠です。

1. セキュリティ体制の見直し

これまでの情報セキュリティ対策は、事前の予防策に重点が置かれる傾向があり、事後対策の体制が十分に整備されていないケースが多く見受けられました。

しかし上述のように、インシデントが発生した場合に迅速に対応できるような体制を整えておくことは極めて重要な対策となります。

次に、実際にセキュリティインシデントが発生した際、迅速に対応するために必要なポイントを挙げます。

対策チームの編成

実際にインシデントが発生した場合にシステムやネットワークを復旧させるには、専門知識をもつ現場に精通した人員が必要不可欠です。

そういったスタッフによる復旧対策チームを編成し、いざという場面で迅速に活動できるようにすることが重要です。

連絡方法の確認

実際にインシデントが発生した場合に、素早く対策チームを集めるための連絡方法を決めておく必要があります。消防団のように、土日や休日、夜間であっても迅速に招集できる体制を整えておくことが重要です。

指揮系統の確認

たとえ高い技術力をもつ専門チームを組織したとしても、現場で動くためには適切な判断を下せるまとめ役が必要となります。

現場で意思の統一ができなければ十分な対応ができませんから、チームの指揮系統を明確にしておく必要があります。

ルール作り

対策チーム内のルール作りも重要です。

復旧業務で知り得た機密情報の取り扱いや、行動の許容範囲、優先すべき事項などを明確に決めておかなければ、現場が混乱する原因となります。

従業員教育

対策チーム以外の一般従業員にも、必要な情報を共有しておく必要があります。

有事の際にどういう行動をすべきか、何をしてはいけないかといった事柄を周知させ、対策チームに協力を依頼する場合は、何をしてもらいたいのかを具体的に伝えておきましょう。

予行演習

防災訓練のように、セキュリティインシデントに備えた予行演習も有効です。

その際は対象部署のスタッフにも参加を促し、有事の際に対策チームがどのように動くのか、周囲は何をすべきかを実際に確認するようにしましょう。

2. 常時行うべきこと

次に、インシデントを防止するために日常的に実施すべき事項を挙げます。

バックアップ

日ごろからシステム設定情報や重要データのバックアップを取っておく必要があります。

これは情報を扱う企業として当然のことであり、万が一バックアップがなければ、元の状態に戻すことは不可能となります。

正常時のシステムチェック

管理者が自社システムの正常な状態について知らなければ、いざセキュリティに異常が起こったときに認識できませんし、無事に復旧できたのかどうかも判断できなくなってしまうでしょう。定期的にシステムをチェックしておく必要があります。

外部情報収集

ネットワークやソフトウェアに関するぜい弱性について、自社システムに該当するものがないか常に最新の情報をチェックしておく必要があります。ぜい弱性が公になっているにもかかわらず放置してしまうことは、みずからセキュリティーホールを作ることと同じです。

また、自社システムに影響を与える新たな攻撃情報が報告されていないかも確認しておきましょう。

外部委託範囲の特定

システムの一部を外部のセキュリティ会社などに委託している場合は、その責任の範囲を明確にしておく必要があります。どこまでの範囲が自社で対処すべきで、どこからが委託会社の業務範囲となるのかを契約書などで明らかにしておきましょう。

明確にしておかなければ、有事の際に責任の所在が不明確となり、押し付け合いが発生する恐れがあります。

事後対策1. 不正アクセスが起きた場合

次に、セキュリティインシデントの事後対策についてです。すでに説明したように、IT技術が日常的に使われている現在では、実際にインシデントが発生した場合の事後対策にも重点を置く必要があります。

いくら事前対策を万全にしたとしても、思わぬところから情報の漏えいが起こったり、日進月歩で進化するサイバー攻撃に完全に対処し続けることは困難です。そのため、多くの企業では、事前対策以上にインシデントの事後対策を重視するようになっています。

特に近年、企業が最も力を入れているのが不正アクセスによる情報漏えい対策といわれています。そこで、次に不正アクセスが発生した場合の対策について、事例を交えて解説します。

事例:HIS

大手旅行会社HISは、2017年8月に国内バスツアーサイトから顧客の個人情報が流出したことを発表しました。

原因は、サイトリニューアルの際に旧サイトから予約した顧客データを移行する作業中、スタッフが誤って公開領域に個人情報を含むデータを残してしまったことだと報告されています。

この結果、合計1万人以上の個人情報が公に公開される事態となってしまいました。

事例:ロート製薬

2017年9月に、大手製薬会社ロート製薬が運営する会員サイトが不正なアクセスを受け、会員のログインIDとパスワードが閲覧されるという事件が起こりました。

9月7日から約1週間にわたって断続的に「なりすまし」によるログインが確認され、IDの改ざんや不正なポイント利用なども確認されました。また、これまでにも同サイトでは第三者による不正なログインが387件ほど確認されているといいます。

対応手順

このような企業の情報セキュリティに関するインシデントが発生した場合、事前に規定してあるセキュリティポリシーに従って、迅速な処理をすることが求められます。具体的には、次のような手順となります。

1. 検知

管理者自身による異常の察知や、システムの ログチェック や検知ツールの利用によって異常な状態や不審な状況を検知します。

2. 初動処理

情報関連部署やセキュリティ担当者に連絡を取り、あらかじめ定めていた有事の際の優先順位に従って手続きを進めます。

すでにサイトの改ざんや 情報漏えい などが確認された場合は、速やかにサイトを閉鎖し、必要な部分をネットワークから隔離するなどの対応が必要となります。また、サイト利用者に被害が及ぶ可能性がある場合は、速やかにその旨を利用者へ周知します。

3. 分析

システムの被害状況や影響範囲を明らかにし、速やかにインシデントの原因を分析します。事前に原因がある程度予測できる場合は、あらかじめ対策を講じておきます。

4. 復旧作業

復旧チームがシステムを元の状態に戻し、管理者が正常に動作していることを確認します。作業が完了したら、関係者に連絡します。

5. 再発防止対策

本件の原因を究明し、同じようなインシデントが発生しないように対策を練ります。再発の恐れが高い場合は、必要な対策をセキュリティポリシーにも反映させます。

事後対策2. サイバー攻撃を受けた場合

次に、サイバー攻撃を受けた場合の対策について、具体的な事例とともに紹介します。

事例:一般社団法人

2011年、一般社団法人「日本経済団体連合会(経団連)」の事務局のコンピュータが外部と不審な通信を行っていた形跡が発見され、その結果、1000社以上の企業情報が外部に漏えいした可能性があるとの報告がありました。

原因は外部からのサイバー攻撃であるとされており、そのきっかけとして、標的型攻撃やマルウェアが含まれた無料ソフトのインストールがあった可能性などが指摘されています。

事例:KADOKAWA

KADOKAWAは、2014年に自社サイトの一部が不正アクセスによって一時的に改ざんされていたことを発表しました。ユーザーがぜい弱性のあるWindows環境でJavaやFlashなどを実行すると、そのまま「Infostealer.Torpplar」と呼ばれるマルウェアも動作してしまう状態だったようです。

幸いこれによるユーザーの個人情報漏えいなどの事実は確認されなかったようですが、この期間にアクセスしたユーザーに対してセキュリティソフトによる感染チェックを実施するように呼びかけることになりました。

対応手順

こういった不正アクセスに対する対応としては、次のプロセスを経ることになります。

1. 検知

まず、何よりも攻撃されている事実や、攻撃された形跡を認識することが重要です。 DoS攻撃 によってサイトが閲覧不可になったり、サイトの内容が改ざんされたりした場合は、トラフィックやサイト自体を監視することで早期に発見できるでしょう。

一方、攻撃者が密かにネットワーク内に侵入し、情報の閲覧などをしていた場合は、痕跡が発見されなければ不正アクセスそのものに気がつかないことも考えられます。管理者は定期的にそのような痕跡がないか確認する必要があります。

2. ネットワークの遮断

攻撃が判明したら、速やかにネットワークの遮断を行います。

ネットワークを外部から隔離することで、それ以上の被害を防げます。管理者は必要と判断した場合、速やかに実行に移してください。

特に DDos攻撃 や外部ネットワークへの攻撃の媒体にされている可能性もあるので、二次的な被害を防ぐためにも迅速な行動が求められます。

3. 状況の確認

対策チームを招集し、状況の確認をしていきます。 基幹システム がきちんと動作しているかを確認し、ハードディスクのバックアップを取りましょう。それから重要なファイルが存在しているかどうかを確認し、システムログを調べていきます。

これにより、どのような攻撃が行われたのかや、改ざんされたデータの有無などを確認できます。

4. 原因調査

システムログなどから、攻撃者のネットワークへの侵入経路を割り出し、実際にどういう攻撃をしたのかを確認します。侵入の方法がわからないと対策が立てられませんから、場合によっては、外部機関や警察と連携して原因を究明する必要があります。

5. 復旧と再発防止対策

原因を特定したら、再度の侵入を防ぐための対策を立てます。セキュリティホールが見つかった場合は、パッチを適用するなどして、確実に修正します。安全が確認できたらシステムを復旧し、念のため全ユーザーのパスワードの変更をします。

6. 社外に報告

企業の責任として、不正アクセスを受けた事実をユーザーはもちろん、社会に対しても報告する必要があります。サイバー攻撃を受けたにもかかわらず、それを公表しないことは企業としての信用に関わってきます。実際に何が起き、どのように対処したのかを明確に説明することが重要です。

事後対策3. 情報漏えいが生じた場合

最後に、情報漏えいが生じてしまった場合の対策についても、具体的な事例とともに紹介します。

事例:大王製紙

2017年10月、大手製紙メーカーの大王製紙は、製品モニター応募者向けに商品に関するアンケートを依頼するメールを送ったところ、誤って別の宛先に送信してしまったことを発表しました。

1500人のモニターに対して7回にわけてアンケート依頼メールを送信しましたが、そのうちの1回について、複数の受信者を宛先に設定してしまったようです。この結果、255件のメールアドレスが受信者側で確認できる状態になってしまいました。

事例:大学

島根大学も、2017年10月に付属図書館のウェブサイトを公開しているサーバーから利用者の個人情報が流出した可能性があることを発表しました。

利用者向けのアンケート調査などのために公開していたシステムに問題があったようで、ユーザーが申し込みフォームに入力した個人情報(氏名、電話番号、メールアドレスなど)が外部に流出した可能性があるとのことです。

対応手順

このような場合の企業としての情報漏えい対応手順は、次のとおりです。

1. 初動調査

まずは現状の調査が最優先となります。たとえば、外部に流出した情報が「名前や住所なのか」、あるいは「クレジットカード情報のように悪用されやすいものなのか」など、詳細に確認する必要があります。実際の事故内容や被害状況を把握し、それによって必要な対策を練っていきます。

2. 分析

情報漏えいが自社のヒューマンエラーによるものなのか、あるいは不正アクセスなどが原因で起こったものなのかを見極めます。実際の被害状況や漏えいしたと思われる情報の内容、そして社内のコンピュータやUSBメモリなどの記憶媒体のログなどを分析し、情報漏えいの経路や原因を明らかにします。

3. 不正アクセス監視

情報漏えいの原因が不正アクセスだと判明した場合、それ以上の被害拡大を防止するために、ネットワークの監視を徹底するとともに、取引先や業務委託先へ不正アクセス監視の要請をします。

4. 顧客・メディア対応

顧客や関係機関への対応を行います。顧客や利害関係者に対して情報漏えいに関する事実を速やかに公開し、被害を受けた顧客には、謝罪するとともに、賠償や補償に関する取り決めを行います。また、被害の状況に応じて警察やメディアへの報告を行います。

セキュリティインシデント対策に使えるサービス

次の記事では、セキュリティインシデント対策に活用できるサービスについて解説しています。

ぜひご覧ください。

セキュリティインシデント対策でリスクマネジメント

セキュリティインシデントについて、言葉の説明から具体的な事件の例、そして適切な事前対策と実際にインシデントが発生したときのための事後対策について説明してきました。

実際のインシデント事例からもわかるように、たとえ大手企業であってもさまざまなセキュリティインシデントが発生しています。事前対策をいくら完璧にしていても、思わぬところから攻撃を受けたり、情報漏えいが発生してしまう可能性は否定できません。本記事を参考に、事前対策と合わせて十分な事後対策も講じておくようにしましょう。

BOXILとは

BOXIL(ボクシル)は企業のDXを支援する法人向けプラットフォームです。SaaS比較サイト「 BOXIL SaaS 」、ビジネスメディア「 BOXIL Magazine 」、YouTubeチャンネル「 BOXIL CHANNEL 」を通じて、ビジネスに役立つ情報を発信しています。

BOXIL会員(無料)になると次の特典が受け取れます。

- BOXIL Magazineの会員限定記事が読み放題!

- 「SaaS業界レポート」や「選び方ガイド」がダウンロードできる!

- 約800種類の ビジネステンプレート が自由に使える!

BOXIL SaaSでは、SaaSやクラウドサービスの口コミを募集しています。あなたの体験が、サービス品質向上や、これから導入検討する企業の参考情報として役立ちます。

BOXIL SaaSへ掲載しませんか?

- リード獲得に強い法人向けSaaS比較・検索サイトNo.1※

- リードの従量課金で、安定的に新規顧客との接点を提供

-

累計1,200社以上の掲載実績があり、初めての比較サイト掲載でも安心

※ 日本マーケティングリサーチ機構調べ、調査概要:2021年5月期 ブランドのWEB比較印象調査

-e1767842846727-300x152.jpeg)

-e1766729337446-300x158.png)