WAFには多くの種類があり「どれを選べばいいか」迷いますよね。後から知ったサービスの方が適していることもよくあります。導入の失敗を避けるためにも、まずは各サービスの資料をBOXILでまとめて用意しましょう。

⇒

【料金・機能比較表つき】WAFの資料をダウンロードする(無料)

関連記事

・

ファイアウォールとは

・

IPS・IDSとは

・

WAFの導入事例

・

WAF製品の比較

・

クラウドWAFの比較

ボクシルおすすめWAF 【Sponsored】

| BLUE Sphere |

|---|

|

| 無料トライアル:◯ フリープラン:✕ 利用料金:45,000円~ |

| ・セキュリティ対策に加えて、サイバーセキュリティ保険も付帯 ・あらゆるぜい弱性や攻撃にも対応する機能を搭載 ・専門家による個別チューニングで高性能なWAF |

WAFとは

WAF(ワフ)とは 不正アクセス をはじめとする、ネットワークを介した外部からの攻撃を防御するセキュリティの一種です。

WAFはWeb Application Firewall(ウェブアプリケーションファイアウォール)の略で、Webアプリケーションに特化してセキュリティを堅牢にします。

ネットショッピングやSNSのログイン、ネットサーフィンなどで利用されるWebサイトでは、ユーザーとWebサイト間のデータ送受信やリクエストに応じて動的なページが生成されます。WAFは、このようなWebサイトを保護します。

WAFが必要とされる背景

Webサイトは一般公開されており、誰でもアクセスできる一方で、サイバー攻撃の標的となりやすい状況にあります。

情報処理推進機構(IPA)が公表した資料※によれば、ぜい弱性に関連する情報の合計届出件数のうち、Webサイトに関する届出が約7割を占めていることがわかります。とくにWebアプリケーションのぜい弱性が原因である被害が、大半を占めている状況です。

Webアプリケーションのぜい弱性とは、予期せぬ挙動によるソフトのバグや想定外のオペレーションのことです。このぜい弱性を狙ったサイバー攻撃の手法も日々増加・多様化しています。

一方、セキュリティ製品では、多様なサイバー攻撃にすべて対応することは難しいため、幅広い攻撃に対応できるWAFの必要性は今後も高まっていきます。

※出典:情報処理推進機構(IPA)「 ソフトウェア等のぜい弱性関連情報に関する届出状況[2025年第2四半期(4月~6月)] 」(2025年7月23日閲覧)

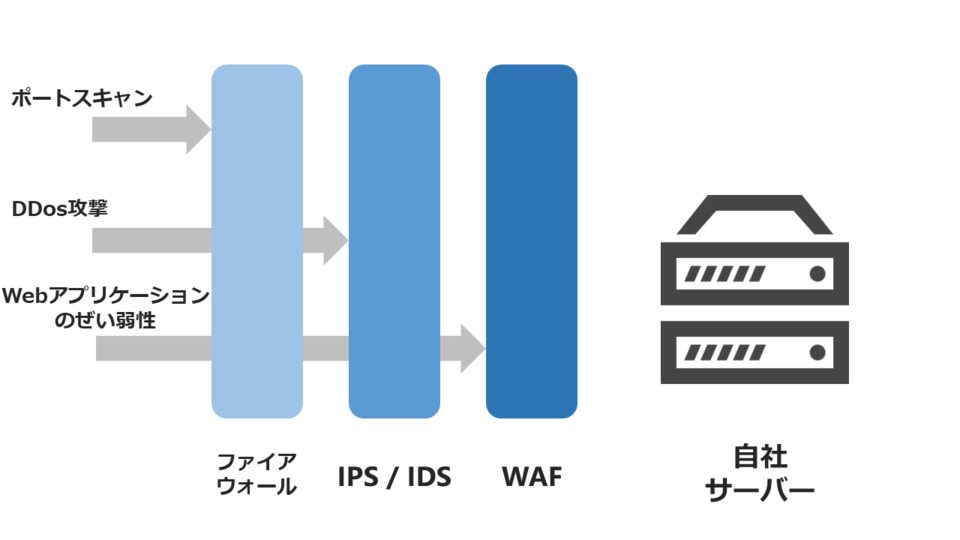

WAFとファイアウォール、IPS/IDSの違い

セキュリティ保護では、WAFのほかにもファイアウォール、IPS/IDSを耳にすると思います。これらは、それぞれ守る対象が異なり、3つを組み合わせることでセキュリティ網羅的に強化できるのが特徴です。

WAFはWebアプリケーションの手前に設置されるという特徴を持ちます。

そのため、「ファイアウォール」や「IPS/IDS」では防げない攻撃も、アプリケーションレベルで解析して無効化する役割を担っています。

ファイアウォール、IPS/IDS、WAFには、それぞれに守備範囲と得意分野があります。

多様化するサイバー攻撃の防御にはファイアウォール、IPS/IDS、WAFの3つの壁を利用する、総合的なセキュリティ構築が求められています。

ファイアウォール

ファイアウォールは、ネットワークにおいて不正アクセスを防御するセキュリティです。

IPアドレスやポート番号など、通信時にやりとりされる送信先および送信元の情報から通信を許可するかどうかを判断し、内部ネットワークへの侵入を防ぐ役割があります。

IPS/IDS

IPS/IDSは、OSやミドルウェアなどプラットフォームレベルでのセキュリティです。それぞれIntrusion Detection System(=IDS)と、Intrusion Prevention System(=IPS)が正式名称です。

ホスト型とネットワーク型にわかれ、広い範囲を防御できます。設置場所によって役割は多少異なりますが、不正アクセスの監視、攻撃の検知および防御を実施します。

異常を検知すると管理者へ通知するといった、迅速な対応が目的です。

次の記事では、WAFの役割と特徴について、よりくわしく解説しています。

WAFの主な機能

WAFの主な機能としては、次の5つが挙げられます。

- 通信監視・通信制御

- シグネチャの定期更新

- Cookieの保護

- 特定URL除外・IPアドレス拒否

- ログ収集・レポート出力

詳しく解説していきます。

通信監視・通信制御

WAFの基本となる機能です。通信状況を常に監視し、シグネチャを使って通信の許可・不許可を判断・実行します。

許可・不許可を決める方式としては、後述する「ブラックリスト方式」と「ホワイトリスト型」の2種類があります。

シグネチャの定期的な自動更新

クラウド型WAFの場合、提供ベンダーによりシグネチャは定期的に自動更新されます。ユーザーが手動で更新する必要のないことが魅力です。

最新のサイバー攻撃の手法にも、いち早く対応できます。ただし、クラウド型以外は手動設定が必要な場合もあるため、注意が必要です。

Cookieの暗号化・保護

WAFでは、Cookieの暗号化や保護も可能です。Cookieとは、サイトへのログイン情報のようなデータを保存するテキストファイルのことです。たとえば、毎回ログイン情報の入力を省いてサイトへアクセスできる、といったように利便性を高めてくれます。

サイバー攻撃にはCookieを対象としたものも多く、改ざんや乗っ取りを防ぐための機能です。

特定URL除外・IPアドレス拒否

危険性のないURLは、あらかじめチェックの対象から外せます。また、サイバー攻撃に使われているIPアドレスからのアクセスも除外可能です。

これにより処理に余計な負担をかけず、通信パフォーマンスの低下が防げます。

ログ収集・レポート出力

WAFが不正と判断したアクセスは、ログ機能から閲覧できます。攻撃元のアクセス数や攻撃パターンのデータを収集・分析し、レポートとして出力してくれる場合もあります。

これらの機能を活用することで、セキュリティ対策をさらに強化できるでしょう。

WAFの仕組み

WAFは、攻撃の検知にシグネチャを使います。シグネチャはアクセスのパターンや通信の手法を登録するシステムです。

このパターンに該当するアクセスがWebアプリケーションにあった場合、通信可否を判断します。

シグネチャを使った不正アクセスの検知方式は、主に「ブラックリスト方式」と「ホワイトリスト方式」の2種類に分かれます。では次の項目でくわしく解説しましょう。

ブラックリスト方式

ブラックリスト方式では、既知の攻撃パターンを登録します。つまり拒否するアクセスを登録することで、不正アクセスを防止できる仕組みです。

未知の攻撃に適用できないことがデメリットですが、過度なアクセス制限は防げるでしょう。新たな攻撃パターンに対応するため、シグネチャの定期的な更新が必要です。

ホワイトリスト方式

ホワイトリスト方式では、許可するアクセスパターンを登録します。つまり、許可されたアクセスパターン以外の通信を拒否することで、不正アクセスが防止できます。

この場合、未知の攻撃に対しても対応可能な点がメリットです。ただし、許可するアクセスをどのように決めるかは、Webアプリケーションやセキュリティにくわしい担当者が必要です。

また、Webアプリケーションごとにホワイトリストが必要になるため、コストや運用の負担が大きくなります。

WAFに関して知っておきたい用語一覧はこちらをご覧ください。

WAF製品の選び方はこちらの記事をご覧ください。

WAF製品の選び方ガイドは、本記事の一番下に掲載しています。ぜひ参考にしてください。

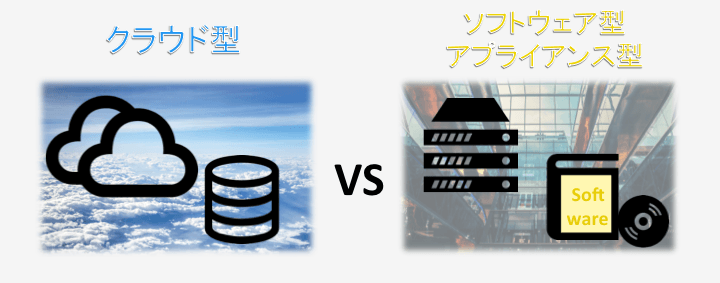

WAFの種類

WAFの種類について紹介します。

WAFには、設置構成や運用方法の違いによって、アプライアンス型、ソフトウェア型、クラウド型の大きく3つのタイプに分けられます。

アプライアンス型

防御に必要な専用機器(=ハードウェアアプライアンス)をネットワーク上に設置し、ソフトウェアを組み込んで利用する方法です。

アプライアンスの購入と設置のほか、自社での運用も必要です。そのため、トータルコストは他のWAFと比較すると最も高くなります。

一方で、ネットワーク上の構築となることから、大規模でも高いコストパフォーマンスが期待できます。

ソフトウェア型

既存のサーバーにソフトウェアをインストールするタイプのWAFです。専用機器の設置が不要のため、導入コストの削減や短期間での導入が可能です。

ただし、ソフトウェアのインストールはサーバーごとに実施する必要があるため、規模とコストが比例します。システム規模の見通しを誤ると運用コストが膨らみ続けるため、導入には十分な検討が必要です。

運用はアプライアンス型と同じく自社で実施します。

クラウド型

クラウド 型WAFはサーバーの構築や機器の購入が不要で、ネットワークの設定を変更すれば導入できます。

費用面や導入期間を比較すると、3タイプのなかで最も効率的に運用できるのがクラウド型です。

運用も不要で、予算の見通しが立てやすい点も特徴です。これらのメリットからクラウド型を選択する企業が増えており、近年セキュリティ市場で急成長を遂げています。

WAFで防御できる攻撃の種類

WAFで防御できる攻撃の種類について紹介します。

SQLインジェクション

データベース言語のSQLを使い、Webアプリケーションの入力画面で誤ったSQLを入力、アプリケーションが想定していない動作を実行させます。そして、データの消去や改ざん、情報漏えいを狙います。

ファイアウォールやIDS/IPSでは保護が困難な攻撃方法です。

OSコマンドインジェクション

WebサーバーへのリクエストにOSへの命令文を紛れ込ませて不正に実行させることで、ファイル改ざん・削除・流出を狙います。

バッファオーバーフロー

対象のコンピューターやWebサーバーに許容量以上のデータを送ることで誤作動を狙い、その後乗っ取りや別のコンピューターへの攻撃に利用されます。

クロスサイトスクリプティング

SNSや掲示板サイトといった、ユーザーが入力・操作できるサイトにスクリプトを仕掛ける攻撃です。ユーザーが実行すると、個人情報の入力画面に誘導される、もしくは意図しない投稿が拡散されます。

Cookieの流出や、個人情報の漏えいが起こる危険性があります。

ディレクトリトラバーサル

ディレクトリトラバーサルとは、外部からのリクエストに含まれるファイル名やフォルダ名が直接指定されることで、Webサーバー内の意図しないファイルやフォルダへ不正にアクセスされ、予期せぬ処理を引き起こす攻撃です。

これにより、ファイルの消去、改ざん、あるいは情報流出といった危険性があります。

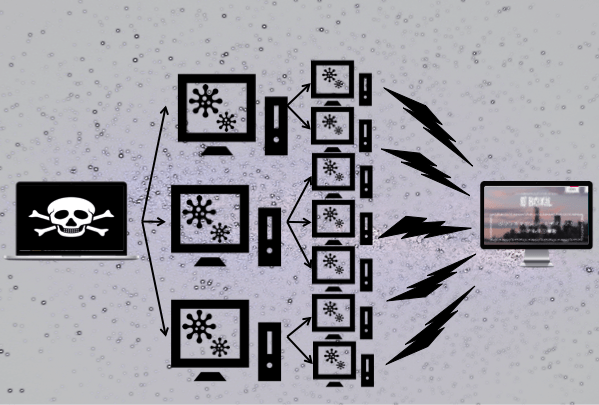

DDoS攻撃

DDoS攻撃 は、対象のWebサーバーやコンピューターに対して過剰な接続要求やデータを送付し、大量の処理負荷を与えることでサーバーや機能の停止に追い込む攻撃です。

くわしい内容については、次の記事でも紹介しているので、こちらもあわせて参考にしてください。

WAFのメリット・効果

WAFのメリットや、得られる効果について紹介します。

数多くの攻撃手法からWebアプリケーションを守れる

WAFが対応できる攻撃は、先ほど紹介した6種類の攻撃のほか、ブルートフォースアタックをはじめ、実に多くのものがあります。

WAFは一般的なファイアウォールでは防御できない攻撃にも対応可能です。

WAFを提供する企業が、最新の攻撃にも迅速に対応する仕組みを整備しています。そのため、常に最先端の防御体制でWebアプリケーションを攻撃から守れます。

ぜい弱性が見つかった際の予防に

Webアプリケーションにぜい弱性が発見された場合、不正な攻撃を受けるリスクはいっそう高まります。

また、 オープンソースのプログラム を利用している場合は、対応できないケースも考えられるでしょう。

WAFは、万が一どうにもならない状況に備えた予防策としても力を発揮します。WAFを導入していれば、根本的な解決ができるまでの間も、安心してWebアプリケーションを利用できます。

他システムで防御できない領域

悪意のある攻撃からシステムを守るセキュリティシステムはいくつか存在します。それぞれの防御には得意分野があり、WAFにもWAFにしか守れない領域を持っています。

WAFが専門とするのは、Webアプリケーションの領域です。送信元とWebサーバーの間で通信内容を監視し、Webアプリケーションへの攻撃を未然に防ぎます。

被害を最小限に抑える

一般的に、Webサイトが攻撃によって被害を受けると、サービスを停止して復旧作業が実施されます。メンテナンスの時間が長引けば長引くほど損失が拡大するため、いち早い復旧が必要です。

Webサイトが攻撃を受けると、WAFは素早い原因調査と問題の解消に貢献します。目の前にある危機を最小限の被害で食い止め、被害の拡大を防ぎます。

WAFのデメリット・注意点

WAFのデメリットや注意点について紹介します。

誤検知・誤遮断が発生する可能性がある

WAFのセキュリティレベルが厳しすぎると、正常な通信を誤って遮断してしまう誤遮断が起こることもあります。

誤検知・誤遮断が起きた場合、シグネチャの設定の修正・通信方法の見直しが必要になります。

もし専門の担当者が付けられない場合は、運用サービスも合わせて提供されることが多いクラウド型WAFの利用を検討するとよいでしょう。

防げない攻撃もある

WAFはWebアプリケーションの保護に適したセキュリティ対策ですが、botの不正ログイン、OSやネットワークへの攻撃には不得手です。そのため、他のセキュリティ方法も併用する必要があります。

WAF以外にもセキュリティサービスを提供しているベンダーもあるので、検討の際には他にどのようなセキュリティ対策を依頼できるか確認しておくとよいでしょう。

関連記事

・

ファイアウォールとは

・

IPS・IDSとは

・

WAFの導入事例

・

WAF製品の比較

・

クラウドWAFの比較

WAFを導入する際の比較ポイント

WAFを導入する際に注意したい比較ポイントについて紹介します。

コストとパフォーマンスのバランスを見る

WAFの導入には、初期費用や月額利用料が発生するケースが多くあります。しかし、オープンソース型の無料WAFも存在するため、選択肢は広がります。

重要なのは、必要とするセキュリティレベルを見極め、それに見合う性能を備えたWAFを選定することです。コストだけでなく、防御能力や運用効率とのバランスを考慮しましょう。

導入後のサポート内容をチェック

WAFは導入して終わりではなく、運用中に発生するトラブルや攻撃への対応が重要です。万が一の際に、リアルタイムでどのようなサポートを受けられるのか、メール・電話・チャットの問い合わせ手段は整っているか確認しましょう。

定期的なレポート提供やアップデートの有無も、安心して使い続けるための要素といえます。

対応できる攻撃範囲と柔軟性を比較する

WAFによって、防御できる攻撃の種類や範囲には差があります。基本的な攻撃に加えて、急な攻撃への対応力も確認しておくべきです。

使用しているアプリケーションの構成や、利用しているクラウド環境に柔軟に対応できるWAFであるかも大切なポイントです。

WAFの導入を検討される方へ

WAFはWebアプリケーションに特化することで優れた特徴を保有し、なかでもクラウド型は導入も手軽です。

ファイアウォールやIPS/IDSなど他のセキュリティと組み合わせることで、より高いセキュリティの構築が可能になります。

情報漏えいや改ざんのリスクは、以前にも増して深刻化しています。甚大な損害が生じる前に、WAF導入の重要性と必要性について考えてみてはいかがでしょうか。

下記の記事では、導入を検討している方向けに、WAF製品についてくわしく紹介しています。ぜひお役立てください。

BOXILとは

BOXIL(ボクシル)は企業のDXを支援する法人向けプラットフォームです。SaaS比較サイト「 BOXIL SaaS 」、ビジネスメディア「 BOXIL Magazine 」、YouTubeチャンネル「 BOXIL CHANNEL 」を通じて、ビジネスに役立つ情報を発信しています。

BOXIL会員(無料)になると次の特典が受け取れます。

- BOXIL Magazineの会員限定記事が読み放題!

- 「SaaS業界レポート」や「選び方ガイド」がダウンロードできる!

- 約800種類の ビジネステンプレート が自由に使える!

BOXIL SaaSでは、SaaSやクラウドサービスの口コミを募集しています。あなたの体験が、サービス品質向上や、これから導入検討する企業の参考情報として役立ちます。

BOXIL SaaSへ掲載しませんか?

- リード獲得に強い法人向けSaaS比較・検索サイトNo.1※

- リードの従量課金で、安定的に新規顧客との接点を提供

-

累計1,200社以上の掲載実績があり、初めての比較サイト掲載でも安心

※ 日本マーケティングリサーチ機構調べ、調査概要:2021年5月期 ブランドのWEB比較印象調査

![[PR] SaaSの事業価値を上げるAI活用術、サイバーセキュリティクラウドが解説 ‐ SCTX2019特集](https://boxil.jp/mag/wp-content/uploads/2025/12/3a65e6ab-060b-4d42-ad29-9fad6850ecb5.large_-300x158.jpg)

-e1766729125165-300x166.png)