多層防御の仕組みを解説し、強固なセキュリティ構築のためのポイントについて紹介します。

現在、自社のセキュリティに不安があり、より厳重なセキュリティを導入したいと考える企業の方は必見です。

多層防御とは

多層防御とは、ハッカーなどの攻撃を受けて、自社のネットワークやシステムのセキュリティが侵害されないようにするための複数の防御策のことです。

近年は機密情報を狙ったサーバー攻撃が増加しており、従業員に対し取引先や顧客を装ってマルウェアが添付されたメールを送り付ける標的型攻撃が増加しています。標的型攻撃を防ぐためには、データの入口・内部・出口に異なる防御ラインを設置する必要があり、効果的なセキュリティ対策として多層防御に注目が集まっています。

多重防御との違い

多層防御と似ている言葉に多重防御があります。この多層防御と多重防御の違いは、主に防御の仕方にあります。

多層防御は、いくつもの防御する層(侵入前後と内部)があることから多層防御と呼ばれています。一方で多重防御は、侵入前のセキュリティを二重にも三重にもかけるような、多重な防御をすることでセキュリティ強化を行うことです。

多層防御が必要とされる背景

多層防御が求められるようになった背景には、主に3つのポイントが挙げられます。次では、多層防御が必要とされる理由を3つ紹介します。

情報犯罪の多様化や巧妙化

近年ではハッカーの攻撃手法が多種多様になり、情報犯罪における手口は年々巧妙化しています。不正アクセスの技術が高度化していることもあり、従来の技術では対処できない事態も見られます。

そのため、一つのセキュリティだけではなく、多層防御が効果的と考えられるようになりました。

サービスの多様化

現在ではアプリケーションや便利ツールが普及し、サービスが多様化したことによって、対策すべき範囲が広がりました。そのため、一つの対策では対処しきれなくなり、それぞれに適切な対処が必要になりました。

単独のソリューションでの対抗難化

最近では、統合脅威管理( UTM )と言われる機器1台で、さまざまな脅威に対応できるようになりました。UTMは「Unified Threat Management」の略で、日本語では「統合脅威管理」と訳されます。IDS・アンチスパム・Webフィルタリングなどさまざまなセキュリティ機能が搭載されています。

しかし、実際には コンピューターウイルス対策 、 ファイアウォール 、不正侵入防止などは、統合脅威管理だけでは不十分であり、単独のソリューションでは対抗が難しい現状があります。そのため、それぞれ別々の対策機器を用意し、多層防御することが必要です。

多層防御の目的

上述の「理由」の中にも出てきているように、多層防御の目的は複数の機器や対応ツールを組み合わせて脅威を防ぐことです。

「自社にとって多層防御の目的は何か?」

「必要な脅威を明らかにして防ぐべき対象は何か?」

これらを明確にして定義することが重要です。そうすることで、一番守らなくてはいけない情報を適切に守ることにつながります。

多層防御の仕組み

多層防御の仕組みについて解説します。

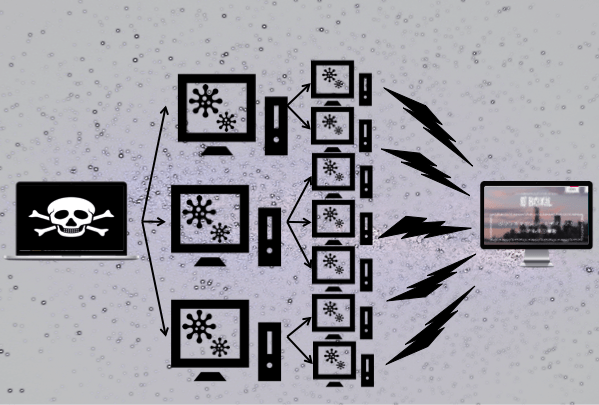

「入口」「出口」「内部」対策

多層防御は、不正アクセスなどの侵入前対策(入口対策)、侵入後対策(出口対策)、内部対策を組み合わせるのが一般的です。

- 侵入前対策:社内ネットワークに侵入する前にウイルスなどの脅威を防ぐ

- 侵入後対策:社内ネットワーク内の不正通信を検出することで外部への流出や危害が加えられるのを防ぐ

- 内部対策:社内ネットワーク内の内部利用端末やサーバー内のデータを監視することで通常では起こり得ない通信を検出したらすぐ対処

それぞれ侵入前・侵入後・内部と何層にもわたって防御対策を取ることで、より強固なセキュリティ対策になります。

検出ポイントを増やすことで監視を強化

多層防御では不正アクセスなどの侵入を防ぐことに加え、侵入されることを前提として検出ポイントを増やしていきます。最近では巧妙な手口を使って侵入をしてくるため、入口の段階で検出できない場合もあるためです。

もし入口で侵入されても、出口での対策を強化することでセキュリティを向上させます。多層防御ならではの仕組みといえるでしょう。

多層防御の構成例

多層防御では、入口(ゲートウェイ)に ファイアウォール や WAF を設置し、エンドポイントには高度なセキュリティソフトが導入されています。

そのため、どのようなに巧妙な手段で入口を突破したとしても、別の層で侵入を防げます。それに加え、 ファイルを暗号化 することで情報漏えいを防ぐのも多層防御の一つです。

多層防御の6つのメリット

多層防御の6つのメリットについて解説します。

マルウェア感染リスクを低減

多層防御を行うことによって、ウイルスをはじめとした マルウェア にシステムが感染するリスクを低減できます。

現在では外部ネットワークとの接続も進み、外部からの侵入による攻撃の可能性が高まっているため、こうしたリスクを低減することは非常に重要です。

ネットワークの分離によるリスクヘッジ

多層防御では、万が一ウイルスが入口を突破して侵入してしまっても、重要な情報を処理するシステムだけネットワークから切り離して、単独で利用できます。

そのため、いくつかの情報を抜かれたり、壊されたりしても、重要な情報だけは、ネットワークの分離によってリスクヘッジが可能です。

不正アクセスの監視や検知が容易になる

多層防御では、ネットワーク内で監視する場所を増やすことで、不正アクセスを検知できる場所が増えます。そのため、通常と違う動きがあった場合にすぐに気が付けるため、不正アクセスなどの検知が容易になります。

もし、入り口の多重防御のみしか行っておらず、知らぬ間に社内ネットワークに侵入されてしまった場合には、不正アクセスの検知が遅れてしまう恐れもあるため、監視場所が多い多層防御が効果的です。

セキュリティインシデント発生時の早期解決につながる

どのポイントで不正アクセスがあったかをすぐに検知できることから、何らかの セキュリティインシデント が発生した際に早期解決が可能になります。それにより、被害を最小限に抑えられます。

インシデント発生時の対処が遅れれば遅れるほど、被害が拡大しやすくなるため、インシデントの早期発見が重要です。

セキュリティインシデント対策は次の記事で詳しく解説しています。

柔軟なシステム設計が可能

ほとんどの企業で、すでにセキュリティ対策を行っていると思います。そのため、「これまでのシステムを変更しなくてはいけないのでは?」と懸念しているのではないでしょうか。

しかし、多層防御は自社の状況に合わせて柔軟に防御システムを設計できるため、今あるものを補う形で導入が可能です。

セキュリティ対策状況を可視化できる

多層防御では、自社のセキュリティ対策の状況を網羅的に可視化できるため、もし問題が見つかった際に、今後どのような対策が必要になるかが具体的にわかるようになります。

問題が起こったところを改善すると、より強固なセキュリティを保てるようになります。

多層防御の4つのポイント

2015年に情報処理推進機構(IPA)が注意喚起文書「ウイルス感染を想定したセキュリティ対策と運用管理を」を公開し、そのなかで多層防御の4つのポイントを示しました。

次では、その4つのポイントを解説します。

ウイルス感染リスクの低減

完全に防止することが難しくなっているウイルス感染ですが、日々の注意や取り組みをきちんと行うことである程度リスクを回避できます。

たとえば、ソフトウェアの更新の習慣化および徹底をすることで、常に最新のセキュリティ状態を保つことや、セキュリティソフトウェア( ウイルス対策ソフト )を導入して感染を予防することなどがあります。

重要業務を行う端末やネットワークの分離

一般の端末と重要業務システムとの分離しておくことで、万が一感染してしまった場合にも、被害を最小に止められます。

すべての情報をネットワークで管理するのは、業務上とても効率が良く便利ですが、同時にウイルス感染に遭ってしまった場合に、すべてのネットワーク上の情報が危険に晒されるリスクがあります。

重要情報が保存されているサーバーでの制限

重要情報の場合には、アクセス権を設定して閲覧できるアカウントを絞り、なおかつ なおかつデータを暗号化したりパスワードで保護したりするなどして、制限をかけることで情報漏えい後のリスクを低減させられます。

これこそが多層防御の強みである侵入前提の対策であるため、重要情報が保存されているサーバーでの制限をすることで、リスク回避につながります。

事後対応の準備

あらゆる手段を駆使していても、そのセキュリティを突破されてしまうことはあります。

その場合にはどこが原因で侵入されてしまったのか分析し、現状の把握をすることで体制の整備を行い、手順書や外部の連絡先の準備することが必要となります。

これは被害が大きくなることを防ぐためにやるべきことであるため、関係省庁や調査会社などの連絡先を準備しておきましょう。

多層防御の限界

これまで多層防御について詳しく解説してきました。しかしこれほどまで強固に見える多層防御でも、情報漏えいなどのセキュリティ被害を100%完全になくすことは不可能です。

そのため、自社で取り組むべきセキュリティ上の課題やそのポイントを理解し、常にセキュリティ対策をし続けることが重要です。

多層防御の理解を深め、セキュリティに応用しよう

今後ますますハッカーの技術レベルは上がっていくため、それに合わせたセキュリティが必要になります。

企業の機密情報を守るために、強固なセキュリティは必要不可欠な要素です。大切な情報を盗まれてしまったり、壊されたりしないためにも、日ごろから自社のセキュリティ状態について把握しておきましょう。

これを機会に多層防御の理解を深め、ぜひセキュリティに応用してみてください。

多層防御に使えるWAFについては次のページから無料で資料をダウンロードできます。ぜひご覧ください。

関連記事

BOXILとは

BOXIL(ボクシル)は企業のDXを支援する法人向けプラットフォームです。SaaS比較サイト「 BOXIL SaaS 」、ビジネスメディア「 BOXIL Magazine 」、YouTubeチャンネル「 BOXIL CHANNEL 」を通じて、ビジネスに役立つ情報を発信しています。

BOXIL会員(無料)になると次の特典が受け取れます。

- BOXIL Magazineの会員限定記事が読み放題!

- 「SaaS業界レポート」や「選び方ガイド」がダウンロードできる!

- 約800種類の ビジネステンプレート が自由に使える!

BOXIL SaaSでは、SaaSやクラウドサービスの口コミを募集しています。あなたの体験が、サービス品質向上や、これから導入検討する企業の参考情報として役立ちます。

BOXIL SaaSへ掲載しませんか?

- リード獲得に強い法人向けSaaS比較・検索サイトNo.1※

- リードの従量課金で、安定的に新規顧客との接点を提供

-

累計1,200社以上の掲載実績があり、初めての比較サイト掲載でも安心

※ 日本マーケティングリサーチ機構調べ、調査概要:2021年5月期 ブランドのWEB比較印象調査

![[PR] SaaSの事業価値を上げるAI活用術、サイバーセキュリティクラウドが解説 ‐ SCTX2019特集](https://boxil.jp/mag/wp-content/uploads/2025/12/3a65e6ab-060b-4d42-ad29-9fad6850ecb5.large_-300x158.jpg)

-e1766729125165-300x166.png)