2021年のサイバー攻撃を振り返る

サイバー攻撃の脅威がなくなることはありません。ニュースなどで話題にされるマルウェアのほか、フィッシングやマルウェア、ウェブサイト改ざん、ID情報不正取得、ロマンス詐欺など、サイバー攻撃は多種多様です。そんななか、日本の企業は現在、どのようなサイバー攻撃を受けているのでしょうか。そして、対策は十分なのでしょうか。

国内の上場企業と売上高400億円以上の未上場企業を対象に調査して2021年の状況をまとめた、KPMGコンサルティングのレポート「サイバーセキュリティサーベイ2022」※で確認していきます。

※出典:KPMGコンサルティング「 サイバーセキュリティサーベイ2022 」(2025年9月19日閲覧)

攻撃は増加、ランサムウェアが最多

企業にとってサイバー攻撃は、決して珍しくありません。過去1年間に攻撃を受けたり不正侵入されたりしたかどうか尋ねたところ、30.5%が経験したと回答しました。前年調査の21.1%から、大きく増加しています。

攻撃の内訳は、金銭的な被害につながる「ランサムウェア」が26.4%で最多でした。以下「マルウェア」(25.3%)、「ウェブサイトの改ざん」(20.7%)、「ウェブサービスへの不正ログインや情報搾取」(20.7%)、「フィッシング詐欺」(19.5%)と続きます。業務停止に追い込まれかねない「DDoS攻撃」も19.5%ありました。いずれも、以前から注意喚起されているタイプの攻撃で、しっかりセキュリティ対策していれば防げた可能性があります。

そのほかには、少し前から耳にする「不正送金などを指示するビジネスメール詐欺」(17.2%)、リモートワークで多用されるようになったクラウド狙いの「クラウドサービスに対する攻撃」(17.2%)も目立ちました。

※出典:KPMGコンサルティング「 サイバーセキュリティサーベイ2022 」(2025年9月19日閲覧)

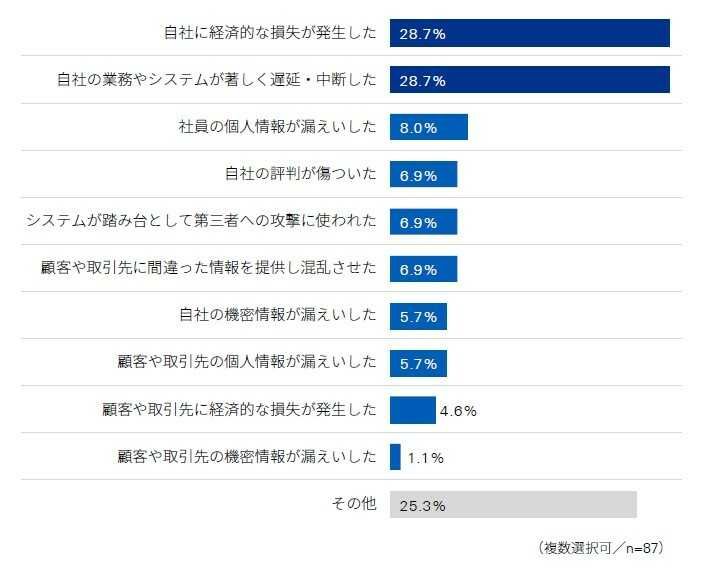

3割弱に「経済的な損失」

サイバー攻撃は、企業にさまざま被害をもたらします。

被害の内容でもっとも多かったものは、直接的に金銭を失う「自社に経済的な損失が発生した」(28.7%)ですが、間接的な損失をもたらす「自社の業務やシステムが著しく遅延・中断した」(28.7%)も同様に報告されました。そのほかに、「社員の個人情報が漏えいした」(8.0%)や「自社の評判が傷ついた」(6.9%)、「自社の機密情報が漏えいした」(5.7%)など被害の見えにくい影響もあります。

さらに、影響は攻撃を受けた企業だけにとどまりません。以下のとおり、顧客や取引先にまで迷惑をかけてしまうおそれがあるのです。

| 被害の内容 | 回答率 |

|---|---|

| システムが踏み台として 第三者への攻撃に使われた | 6.9% |

| 顧客や取引先に 間違った情報を提供し混乱させた | 6.9% |

| 顧客や取引先の 個人情報が漏えいした | 5.7% |

| 顧客や取引先に 経済的な損失が発生した | 4.6% |

| 顧客や取引先の 機密情報が漏えいした | 1.1% |

セキュリティ計画や監査は不十分

サイバー攻撃の多くは、適切な計画を立て、最新情報に基づいて随時見直していれば防げる可能性が高まります。ところが、そうした取り組みはまだ不十分のようです。

サイバーセキュリティ対策の現状分析および対応計画を策定については、24.9%が「実施していない」と回答しました。実施している企業でも、「年に1回以上」は29.8%だけで、12.3%が「数年に1回以上」、33.0%が「不定期」という状況です。

対策が正しく実行されているかなどを調べるセキュリティ監査は、「年に1回以上実施している」ところは33.0%で、36.8%が実施していません。「数年に1回以上実施している」は6.3%、「不定期で実施している」は23.9%など、監査の頻度は低い状況です。

この結果から、KPMGコンサルティングは「サイバーセキュリティ管理におけるPDCAサイクルにおけるPlan(計画)とCheck(点検)に改善の余地が伺えます」としています。

※出典:KPMGコンサルティング「 サイバーセキュリティサーベイ2022 」(2025年9月19日閲覧)

サプライチェーン全体で対策を

サイバー攻撃の影響は、取引先や顧客にも及びます。そのため、自社だけでなく、取引先などのセキュリティ対策にも留意しなければなりません。

業務委託先にセキュリティ対策を要請しているか、という質問に対し、もっとも多い回答は「ある程度重要な委託先には要請」の36.1%で、「すべての委託先に要請」と答えた企業は11.2%だけでした。一方、「あまり要請していない」が29.8%、「まったく要請していない」が15.1%、「わからない」が7.8%と、芳しくない結果です。

自社のセキュリティを固めても、サプライチェーンでつながった他社が侵入を許してしまうと、そこから切り崩される可能性があります。そのため、KPMGコンサルティングは「委託先・提携先等のサプライチェーンを含めたサイバーセキュリティ管理の仕組みづくりが必要」と指摘しました。

※出典:KPMGコンサルティング「 サイバーセキュリティサーベイ2022 」(2025年9月19日閲覧)

世界の実態は?

仮想プライベートネットワーク(VPN)サービスを手がけてるアトラスVPNは、サイバーセキュリティ攻撃に関するさまざまなグローバル調査レポートを公開しています。そのなかから、興味深いものをいくつか紹介しましょう。

攻撃回数は1カ月に7億回以上

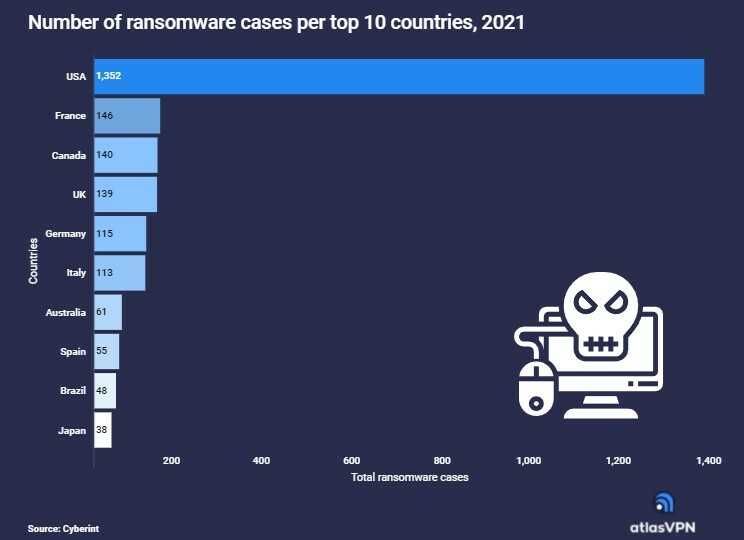

アトラスVPNによると、2021年に世界で報告されたランサムウェア攻撃(※2)は2,854件でした。国別では、米国が全体の48%を占める1,352件で圧倒的に多く、ワースト2位のフランス(146件)と大きな差が開いています。日本でもランサムウェアは報道などで話題になりますが、この調査では38件とまだまだ少ない状況です。

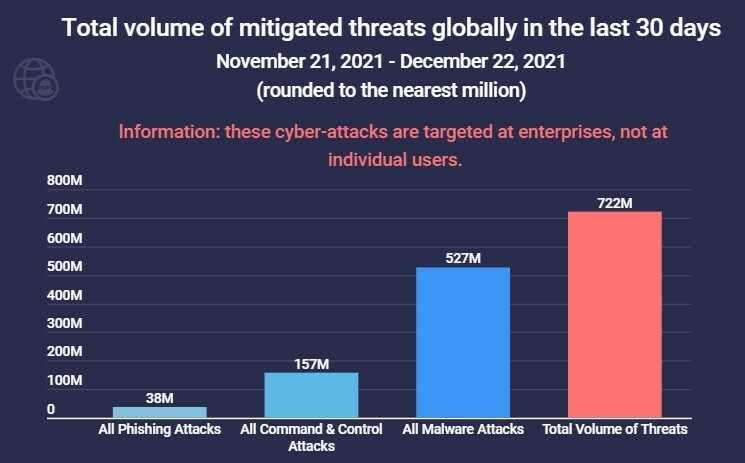

ランサムウェアに限らず、企業を狙うサイバー攻撃の激しさは驚くほどです。2021年11月から12月にかけての1カ月間だけで、世界全体で7億2,200万回もの攻撃(※3)が行われたそうです。

攻撃の種類は、各種マルウェアを使ったものが5億2,700万回でもっとも多く、PCなどのITシステムを乗っ取って遠隔操作する「コマンド&コントロール攻撃」(1億5,700万回)、「フィッシング攻撃」(3,800万回)が続きます。これだけの頻度で攻撃されたら、侵入を許したり、経済的な損失が生じたりする企業も多数出るはずです。

※2 アトラスVPN『Nearly half of ransomware attacks globally targeted the US in 2021』,

https://atlasvpn.com/blog/nearly-half-of-ransomware-attacks-globally-targeted-the-us-in-2021

※3 アトラスVPN『Hackers attacked businesses over 700 million times in last 30 days globally』,

仕事で使うサイトやファイルも危険

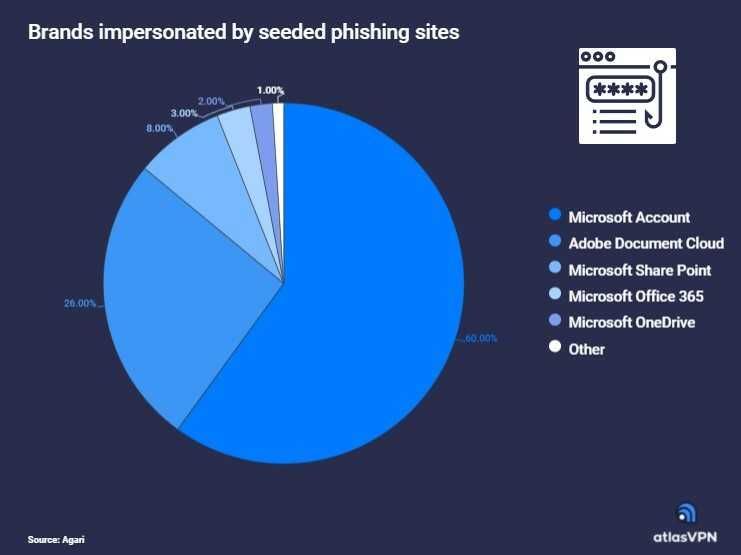

サイバー攻撃の罠はいたるところに仕掛けられているので、油断できません。2020年10月から2021年3月までのフィッシングに関するデータを調べたところ、フィッシングサイトの73%がMicrosoft製品関係のウェブページを偽装(※4)していました。

次いで多かったのは「Adobe Document Cloud」関係の26%で、やはり利用者の多いソフトウェアやサービスが狙われやすいようです。

マルウェアの配布手段としても、企業で多用される各種オフィス文書が悪用されがちです。2021年第2四半期には、システムに侵入したマルウェアの43%がオフィス文書(※5)に仕込まれていました。

具体的には、マルウェアの入れられた「Microsoft Office 365」「Google Docs」「PDF」などの文書ファイルをダウンロードすることで感染し、そこから組織内にマルウェアが広まったりしています。 https://atlasvpn.com/blog/73-of-phishing-sites-impersonate-microsoft-products-related-login-pages https://atlasvpn.com/blog/43-of-all-malware-downloads-are-malicious-office-documents

※4 アトラスVPN『73% of phishing sites impersonate Microsoft product-related login pages』,

※5 アトラスVPN『43% of all malware downloads are malicious office documents』,

セキュリティは丈夫でも……

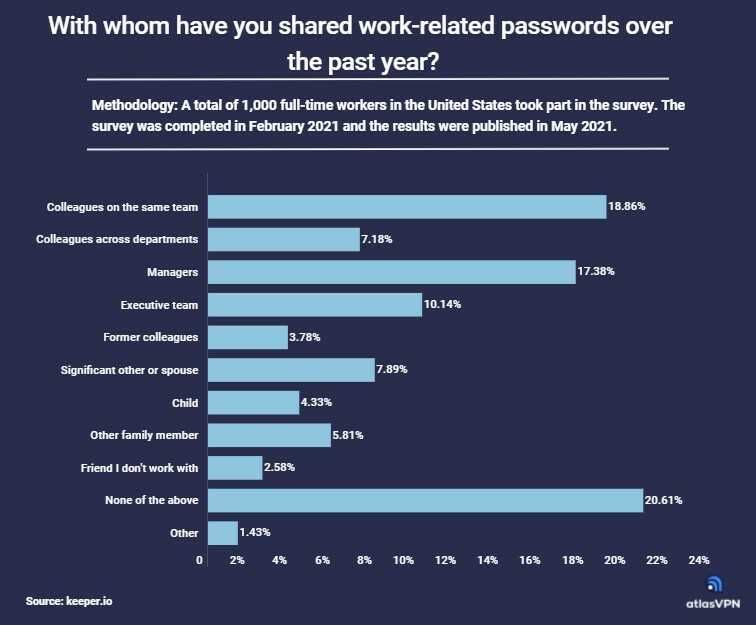

企業のIT部門がセキュリティ対策を実施しても、ユーザーの意識が低いと台無しになってしまいます。驚いたことに、米国で働くフルタイムワーカーは、なんと24.39%もの人が仕事で使うパスワードを社外の人へ漏らしていました(※6)。

パスワードを伝えた相手は、教える必要などないと思われる「親密な人、配偶者」(7.89%)、「自分の子供」(4.33%)、「その他家族」(5.81%)、「元同僚」(3.78%)、「社外の友人」(2.58%)といった具合で、多岐にわたります。社内でも、「同じチームで働く同僚」(18.86%)、「管理者」(17.38%)、「役員」(10.14%)、「他部門の人」(7.18%)など、 パスワードによるセキュリティ確保の難しさ を思い知らされます。

また、攻撃の被害に遭う人は繰り返し被害者になる傾向がありました。ID情報不正取得の被害者のうち29%が、同じ被害に複数回遭っていた(※7)そうです。

どんなに丈夫なセキュリティシステムを導入したとしても、それを扱う人間がパスワードを安易に扱ったり、ソーシャルエンジニアリングに引っかかったりすると一気に破られてしまいます。このことから、セキュリティ対策において、ユーザー教育の重要性がよく分かります。 https://atlasvpn.com/blog/24-of-americans-share-work-passwords-with-people-outside-the-organization

※6 アトラスVPN『24% of Americans share work passwords with people outside the organization』,

※7 アトラスVPN『Almost 30% of identity crime victims have suffered from identity theft more than once』,

基本的な対策から徹底を

サイバー攻撃は手口が増え、激しさを増し続けています。特にこの2年ほどは、新型コロナウイルス感染症(COVID-19)対策でリモートワークやクラウド利用が急増したため、企業側の隙が増え、セキュリティ対策も追いつけていません。

それでは、どのような対策をすれば良いのでしょうか。攻撃が変化したとはいえ、基本は変わりません。可能性のある脅威を見極め、企業と個人それぞれに 必要な対策 を施すと安心です。

最新情報としては、トレンドマイクロが発表した「 2022年セキュリティ脅威予測 」が役立つでしょう。

この予測では、2022年に脅威となりやすい項目として「クラウド」「ランサムウェア」「脆弱性」「従来型マルウェア」「IoT」「サプライチェーン」を挙げ、それぞれについて特徴や対策などを解説しています。これを参考にシステム面に対するセキュリティ対策を導入し、さらに ユーザーを教育 することが大切です。

サイバー攻撃による損害は、企業に致命的な影響を与える可能性があります。セキュリティを軽視せず、予防的な措置をとるべきです。